Révélation des Capacités Cachées du Lazarus Group

Révélation des Capacités Cachées du Lazarus Group Depuis septembre 2024, STRIKE enquête sur l'activité du Lazarus Group - Points de Vue

Depuis septembre 2024, STRIKE enquête sur l'activité du Lazarus Group, dévoilant des éléments clés de leur infrastructure. Malgré des variations dans la livraison des charges utiles et les techniques d'obfuscation, la campagne repose sur un cadre C2 cohérent. Grâce à une analyse approfondie, STRIKE a identifié une couche administrative cachée au sein des serveurs C2, offrant aux attaquants un contrôle centralisé sur les systèmes compromis.

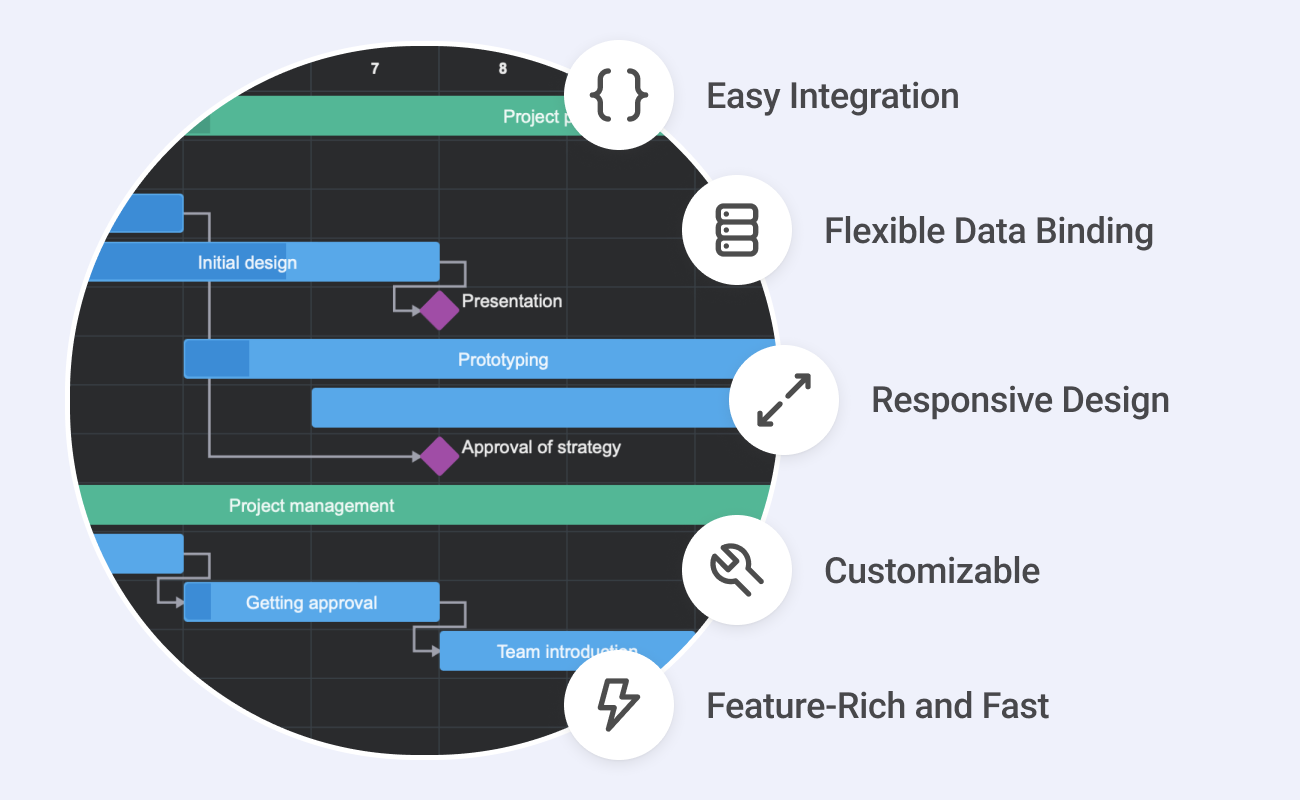

Cette plateforme d'administration web, développée avec React et Node.js, permet à Lazarus de :

• Organiser et gérer précisément les données exfiltrées.

• Superviser les systèmes compromis à l'échelle mondiale.

• Déployer des charges utiles et exécuter des opérations depuis une interface unique.

Ce centre de commande, présent sur tous les serveurs C2 analysés, donne à Lazarus une vision opérationnelle complète, même lorsqu'ils utilisent des techniques avancées pour éviter la détection.

Attaque sur la Chaîne d'Approvisionnement Logicielle

Lazarus a mené une attaque sur la chaîne d'approvisionnement, insérant des portes dérobées dans des logiciels légitimes. Ces versions altérées — allant des applications de cryptomonnaie aux solutions d'authentification — ont piégé développeurs et utilisateurs, les amenant à installer, sans le savoir, des logiciels compromis. Une fois exécutées, les charges utiles ont permis l'exfiltration de données et le compromis des systèmes.

Attribution à la Corée du Nord

Grâce à une analyse NetFlow et aux schémas de trafic temporels, STRIKE a retracé l'opération jusqu'à Pyongyang, Corée du Nord, avec un haut degré de certitude. La campagne a exploité une stratégie d'obfuscation à plusieurs niveaux, dissimulant son origine réelle en faisant transiter son trafic via des VPN Astrill et des serveurs proxy enregistrés sous Sky Freight Limited en Russie.

Principaux résultats :

✅ Six adresses IP distinctes attribuées à la Corée du Nord.

✅ Utilisation de VPN Astrill et de proxies pour camoufler le trafic malveillant parmi des activités légitimes.

✅ 233 victimes identifiées entre septembre 2024 et janvier 2025, principalement dans le secteur de la cryptomonnaie.

Conséquences pour la Cybersécurité Mondiale

"Cette opération illustre l'évolution des attaques sur la chaîne d'approvisionnement logicielle et la portée mondiale des menaces parrainées par des États."

– Ryan Sherstobitoff, Vice-Président Senior de la Recherche et du Renseignement sur les Menaces chez STRIKE

"En dévoilant l'infrastructure et les méthodes du Lazarus Group, nous fournissons à la communauté de la cybersécurité les outils nécessaires pour se défendre contre des attaques similaires à l'avenir."

![[LE CROC D’IXÈNE] Le ministre des Familles lance « Démographie 2050 »](https://media.bvoltaire.fr/file/Bvoltaire/2025/01/bv77-de-mographie-2050-vgn-516x482.jpg?#)

![[POINT DE VUE] Terrible constat : notre aviation de chasse tiendrait 3 jours](https://media.bvoltaire.fr/file/Bvoltaire/media/2021/05/rafale-616x379.png?#)

![[#Fridaynews 357] L’actualité Réseaux Sociaux de la semaine](https://swello.com/fr/blog/wp-content/uploads/2024/11/fridaynews-357.png)

![Il n’y a jamais eu autant de cyberattaques qu’en 2024 : mais que font les entreprises ? [Sponso]](https://c0.lestechnophiles.com/www.numerama.com/wp-content/uploads/2024/09/fuite-de-donnees.jpg?resize=1600,900&key=5c92933b&watermark)